更多>>关于我们

西安鲲之鹏网络信息技术有限公司从2010年开始专注于Web(网站)数据抓取领域。致力于为广大中国客户提供准确、快捷的数据采集相关服务。我们采用分布式系统架构,日采集网页数千万。我们拥有海量稳定高匿HTTP代理IP地址池,可以有效获取互联网任何公开可见信息。

西安鲲之鹏网络信息技术有限公司从2010年开始专注于Web(网站)数据抓取领域。致力于为广大中国客户提供准确、快捷的数据采集相关服务。我们采用分布式系统架构,日采集网页数千万。我们拥有海量稳定高匿HTTP代理IP地址池,可以有效获取互联网任何公开可见信息。

您只需告诉我们您想抓取的网站是什么,您感兴趣的字段有哪些,你需要的数据是哪种格式,我们将为您做所有的工作,最后把数据(或程序)交付给你。

您只需告诉我们您想抓取的网站是什么,您感兴趣的字段有哪些,你需要的数据是哪种格式,我们将为您做所有的工作,最后把数据(或程序)交付给你。

数据的格式可以是CSV、JSON、XML、ACCESS、SQLITE、MSSQL、MYSQL等等。

数据的格式可以是CSV、JSON、XML、ACCESS、SQLITE、MSSQL、MYSQL等等。

更多>>技术文章

发布时间:2021-06-03 来源:西安鲲之鹏官微

【经验分享】某美丽修行APP反采集策略分析

采用的反采集策略:

(1)加了360的壳。

(2)ssl证书固定。

(3)部分接口返回的数据有加密,例如附图1所示。

(4)商品搜索部分需要登录(不登录实际可以拿到前10条数据)。

解决方案:

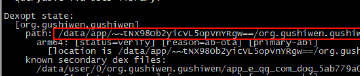

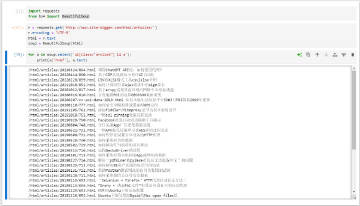

(1)通过frida脚本绕过证书固定,成功拦截到交互过程,如附图1所示,为某个请求的应答。

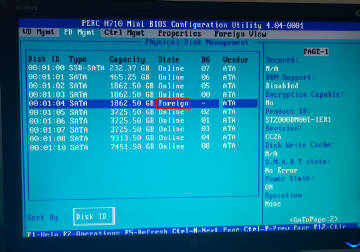

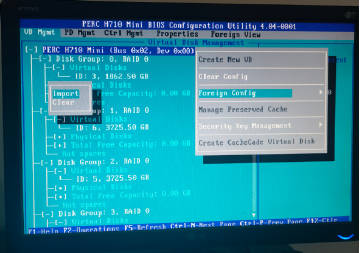

(2)经过dump内存dex文件,jadx反编译,找到了“entityInfo”加密串的解密过程,如图2所示。顺藤摸瓜,找到AES解密的key和iv在so文件里,如图3所示。

(3)用ida pro静态分析so文件,成功找到了key和iv,如图4所示。

(4)用获取到的key和iv尝试解密“entityInfo”,成功,如图5所示。

"商品详情"对应JSON数据如附图6所示,"全成分表"对应JSON数据如附图7-9所示。

采用的反采集策略:

(1)加了360的壳。

(2)ssl证书固定。

(3)部分接口返回的数据有加密,例如附图1所示。

(4)商品搜索部分需要登录(不登录实际可以拿到前10条数据)。

解决方案:

(1)通过frida脚本绕过证书固定,成功拦截到交互过程,如附图1所示,为某个请求的应答。

(2)经过dump内存dex文件,jadx反编译,找到了“entityInfo”加密串的解密过程,如图2所示。顺藤摸瓜,找到AES解密的key和iv在so文件里,如图3所示。

(3)用ida pro静态分析so文件,成功找到了key和iv,如图4所示。

(4)用获取到的key和iv尝试解密“entityInfo”,成功,如图5所示。

"商品详情"对应JSON数据如附图6所示,"全成分表"对应JSON数据如附图7-9所示。

特别说明:该文章为鲲鹏数据原创内容 ,您除了可以发表评论外,还可以转载到别的网站,但是请保留源地址,谢谢!!(尊重他人劳动,我们共同努力)

☹ Disqus被Qiang了,之前的评论内容都没了。如果您有爬虫相关技术方面的问题,欢迎发到我们的问答平台:http://spider.site-digger.com/